EDR系统全面解读:从基础概念到高级应用策略详解

- 问答

- 2025-09-17 17:12:41

- 3

🔍 EDR系统全面解读:从基础概念到高级应用策略详解

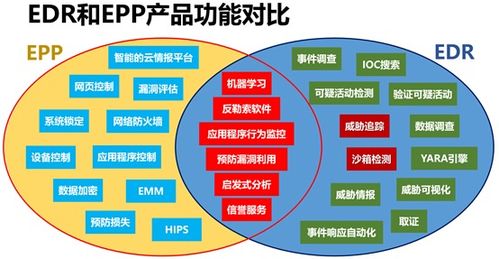

随着网络攻击日益复杂,传统安全防护手段已无法满足需求。端点检测与响应(EDR, Endpoint Detection and Response) 成为企业安全防御的核心技术之一,本文将从基础概念、核心功能、市场主流方案到高级应用策略,全面解析EDR系统。

📌 一、EDR基础概念

什么是EDR?

EDR(端点检测与响应)是一种实时监控、检测和响应端点(如PC、服务器、移动设备)威胁的安全解决方案,它通过行为分析、威胁情报和自动化响应,帮助安全团队快速发现并处置攻击。

🔹 核心目标:

- 检测隐蔽攻击(如APT、勒索软件)

- 提供取证分析能力

- 自动化或半自动化响应

EDR vs. 传统防病毒(AV)

| 对比项 | 传统AV | EDR |

|---|---|---|

| 检测方式 | 基于签名(已知威胁) | 基于行为(未知威胁) |

| 响应速度 | 较慢(依赖更新) | 实时监控与响应 |

| 取证能力 | 有限 | 完整时间线记录 |

| 适用场景 | 基础防护 | 高级威胁防御 |

🔧 二、EDR核心功能解析

实时监控与数据采集

EDR持续收集端点活动数据,包括:

- 进程行为(如异常进程链)

- 网络连接(可疑C2通信)

- 文件操作(加密、篡改)

- 注册表/内存变化(持久化攻击)

📌 示例:某企业EDR检测到powershell.exe异常调用加密模块,触发勒索软件告警。

威胁检测与分析

- 行为分析(UEBA):识别异常操作(如横向移动、权限提升)。

- 机器学习(ML):通过算法发现零日攻击。

- 威胁情报集成:匹配已知IoC(如恶意IP、哈希)。

自动化响应与修复

- 隔离设备:阻断感染扩散。

- 终止恶意进程:杀死勒索软件进程。

- 回滚文件:恢复被加密的数据(需结合备份)。

🏆 三、主流EDR方案对比(2025年市场参考)

| 厂商/产品 | 核心优势 | 适用场景 |

|---|---|---|

| CrowdStrike Falcon | 云端轻量级,AI驱动检测 | 大型企业、云环境 |

| Microsoft Defender for Endpoint | 深度集成Windows,性价比高 | 中小企业、微软生态 |

| Palo Alto Cortex XDR | 多数据源关联分析(EDR+NDR) | 复杂网络架构 |

| SentinelOne | 自主修复能力强大 | 金融、医疗等敏感行业 |

💡 选型建议:

- 预算有限 → Microsoft Defender

- 需要AI高级检测 → CrowdStrike

- 多平台支持 → SentinelOne

🚀 四、EDR高级应用策略

威胁狩猎(Threat Hunting)

主动搜索潜伏威胁,

- 查找无文件攻击(内存注入)

- 分析横向移动痕迹(如PsExec滥用)

与SIEM/SOAR集成

- SIEM(如Splunk、IBM QRadar):集中分析EDR日志。

- SOAR(如Demisto):自动化响应剧本(Playbook)。

零信任架构(ZTA)结合

EDR可作为零信任的“终端信任评估”组件,动态控制访问权限。

🔮 五、未来趋势(2025+)

- AI增强检测:GPT-5辅助分析攻击模式。

- EDR+MTD(移动威胁防御):保护BYOD设备。

- 量子计算威胁应对:新型加密算法支持。

🎯 总结

EDR已从“可选工具”变为“必备防御层”,企业需结合自身需求选择方案,并持续优化检测规则与响应策略。

📅 信息参考日期:2025-09-17

🔗 延伸阅读:MITRE ATT&CK框架、NIST EDR技术指南

希望这篇详解能帮助你全面掌握EDR!🛡️💻

本文由谭婉清于2025-09-17发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://pro.xlisi.cn/wenda/27441.html