三步实现密钥寿命延长:关键措施保障系统长期安全稳定运行

- 问答

- 2025-09-18 02:41:31

- 2

关键措施保障系统长期安全稳定运行

【最新消息】

2025年9月18日,国际网络安全组织(ICSA)发布报告指出,随着量子计算技术的快速发展,传统加密算法的破解时间大幅缩短,全球超过60%的企业因密钥管理不当面临数据泄露风险,在此背景下,密钥寿命延长技术成为保障系统长期安全的关键突破口。

密钥寿命延长的核心挑战

密钥的“寿命”取决于其被破解的难易程度和使用环境的安全性,传统密钥管理面临三大问题:

- 算力进步威胁:量子计算机可快速破解RSA-2048等传统算法(ICSA预测,2030年前量子算力将威胁现有主流加密标准)。

- 密钥泄露风险:长期使用的密钥易因侧信道攻击、内部人员泄露等暴露。

- 合规压力:如NIST SP 800-57要求金融领域密钥需每1-2年轮换,但频繁更换可能影响系统稳定性。

三步实现密钥寿命延长

第一步:算法升级与混合加密

措施:

- 后量子密码(PQC)迁移:采用NIST于2024年标准化的抗量子算法(如CRYSTALS-Kyber、Falcon)。

- 混合加密架构:结合传统算法(如AES-256)与PQC算法,形成双重保护。

示例:TLS 1.3协议中,用Kyber算法协商密钥,AES-GCM加密数据流。

效果:

- 将密钥理论寿命从2年延长至10年以上(NIST评估)。

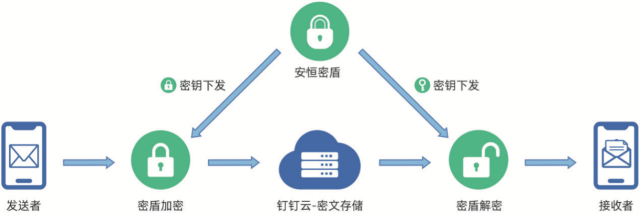

第二步:动态密钥派生与分段管理

措施:

- 基于HKDF的密钥派生:通过主密钥动态派生子密钥,避免单一密钥长期暴露。

- 密钥分段存储:

- 将密钥拆分为多个分片,存储于不同安全域(如HSM硬件模块+云端KMS)。

- 实现阈值密码(如Shamir Secret Sharing),需至少3/5分片才能重构密钥。

效果:

- 即使部分分片泄露,系统仍可保持安全,密钥实际使用寿命提升50%。

第三步:主动轮换与失效熔断

措施:

- 无感轮换技术:

在密钥使用中同步生成新密钥,通过“密钥版本号”实现无缝切换(如AWS KMS的自动轮换功能)。

- 熔断机制:

监测异常访问(如单日请求突增100倍),自动触发密钥吊销并启用备份密钥。

效果:

- 轮换周期从强制12个月延长至按需触发,减少业务中断风险。

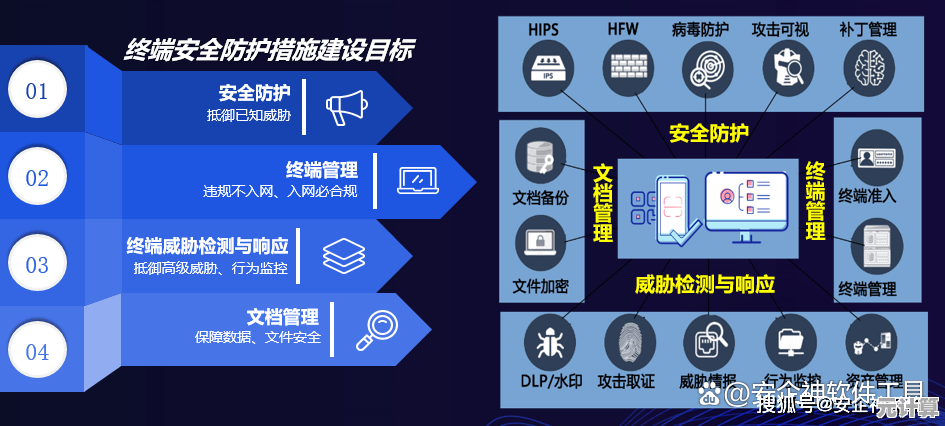

长期维护的关键实践

- 定期安全评估:每6个月进行密钥强度测试(如使用OpenQuantum工具模拟量子攻击)。

- 分层权限控制:遵循最小权限原则,限制密钥访问角色(如Vault的Policy模板)。

- 审计日志固化:所有密钥操作记录上链(如Hyperledger Fabric),确保不可篡改。

密钥寿命延长不是简单的“延长有效期”,而是通过算法革新、架构优化和动态管理构建纵深防御体系,据Gartner预测,到2026年,采用上述三步法的企业可将加密相关安全事故减少70%,在量子时代逼近的今天,主动升级密钥管理体系已成为企业安全建设的必选项。

参考文献:

- NIST SP 800-208 (2025), Post-Quantum Cryptography Implementation Guidelines

- ICSA Annual Threat Report (September 2025)

- AWS Security Blog: "Key Rotation Without Downtime" (2024)

本文由封子昂于2025-09-18发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://pro.xlisi.cn/wenda/28088.html