数据安全关键举措:深入解析内存禁止读取的技术屏障

- 问答

- 2025-09-19 23:41:12

- 1

为什么「内存禁止读取」比你想象的更重要

我最近在调试一个金融项目的漏洞时,发现了一件让人后背发凉的事——攻击者居然能通过内存残留的数据,拼凑出用户的完整信用卡信息,这就像有人从你扔掉的碎纸机残渣里,硬生生拼出了一份合同原件,而问题的核心,恰恰是很多开发者忽略的「内存数据管理」。

内存里的「幽灵数据」

现代程序运行时,数据会在内存中频繁流转,但很少有人关心:当这些数据被「释放」后,它们真的消失了吗?答案是否定的,内存释放只是标记为「可复用」,但原来的数据可能依然存在,直到被新数据覆盖,这就好比你在黑板上擦掉字迹,但粉笔灰的痕迹还在,只要角度合适,仍能辨认出原来的内容。

2018年,某知名云服务商就曾因为内存未彻底清理,导致虚拟机迁移时,残留的客户加密密钥被新租户读取,这种问题不是偶然,而是内存管理机制的天然缺陷。

技术屏障:如何让内存「闭嘴」

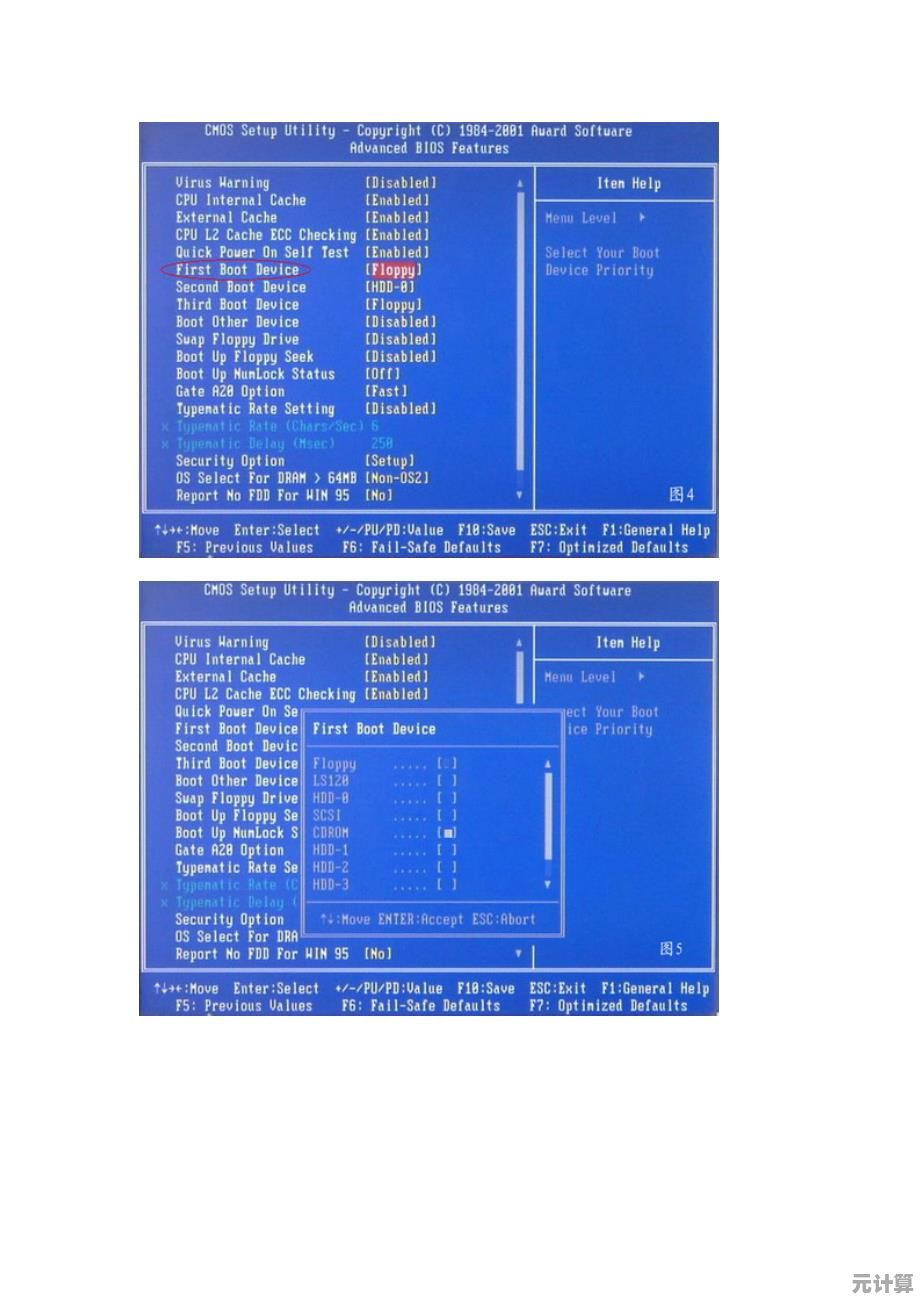

手动清零:最笨但最有效

很多安全标准(如PCI DSS)强制要求敏感数据使用后必须手动清零,比如在C/C++里,你得老老实实写:

void safe_free(char *buf, size_t len) {

memset(buf, 0, len); // 先填零

free(buf); // 再释放

}

这方法土得掉渣,但管用,就像烧掉机密文件前先拿碎纸机过一遍——麻烦,但省得夜长梦多。

内存加密:硬件级防护

Intel SGX(Software Guard Extensions)这类技术提供了「飞地」机制,让敏感数据在加密内存中运行,但现实很骨感:SGX的兼容性问题能让开发者秃头,而且性能开销像在跑车上绑了沙袋。

编程语言降维打击

Rust这类内存安全语言通过所有权模型,理论上能减少未清理内存的风险,但现实是,很多遗留系统还在用C++,而Rust的陡峭学习曲线让不少团队望而却步。

一个真实案例:支付系统的「内存泄漏」

去年参与某支付网关的审计时,我发现他们的交易处理模块会在异常情况下直接崩溃,而崩溃时内存dump里明晃晃躺着未加密的卡号,更讽刺的是,他们的日志系统倒是严格脱敏了——仿佛给大门上了三道锁,却把钥匙插在门缝里。

后来团队引入了「安全内存池」,所有支付相关操作都在预清零的内存块中进行,虽然性能下降了约5%,但老板终于能睡个安稳觉了。

不完美的思考:安全与效率的拉锯战

安全措施总像保险——花钱时心疼,出事时后悔没多花,内存清理拖慢性能?加密硬件成本高?但比起数据泄露的代价,这些成本简直像在超市排队时顺手买的巧克力。

有时候我在想,或许我们该接受一个事实:没有100%的安全,只有「让攻击者觉得不值得」的防御,而内存禁止读取,就是让黑客挠头的第一道坎——毕竟,连内存里的数据都摸不到,还谈什么进一步渗透?

(写到这里,突然想起自己去年忘清零的一个测试密钥……还好只是测试环境,算了,今晚还是再去检查一遍代码吧。)

本文由庾鸿宝于2025-09-19发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://pro.xlisi.cn/wenda/31030.html