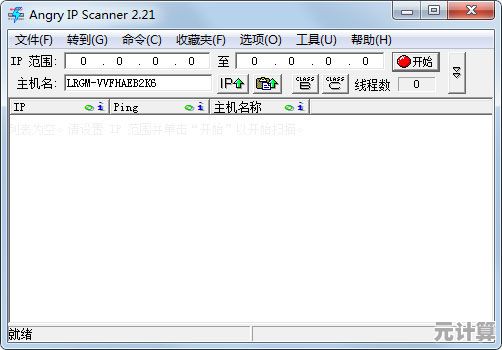

利用IP扫描技术迅速发现及诊断网络地址连接状态

- 问答

- 2025-10-05 23:21:26

- 3

好吧,聊聊IP扫描这事儿吧,其实一开始我也觉得这玩意儿挺枯燥的,不就是一堆IP地址跳来跳去吗?直到有一次,公司网络突然抽风,视频会议卡成PPT,老板在群里发火,我满头大汗抱着电脑蹲在机房角落里,才发现这技术真能救命。

我习惯把IP扫描比喻成“给网络做心电图”——不是那种死板的批量ping命令,而是带策略的主动探测,很多人一上来就开nmap狂扫整个网段,结果触发安全警报,被运维同事追着骂,我的教训是:先小范围试,比如从网关和核心服务器开始扫,再像涟漪一样扩散。

有一次我遇到个诡异情况:一台财务部的打印机时不时离线,重启就好,但第二天又挂,用常规的ICMP扫描(就是ping)显示它“活着”,但实际就是无法打印,后来我用了ARP扫描(arp-scan),才发现它的IP和另一台临时测试机冲突了,那种“啊哈!”的时刻,真的爽到拍桌子——所以光看“是否在线”根本不够,还得看“谁在冒充谁”。

还有种情况更隐晦:设备在线,但端口响应慢,比如公司那个老NAS设备,表面上一切正常,但传输速度像蜗牛,我用带时序的TCP SYN扫描(nmap -sS -T4)发现它的445端口延迟忽高忽低,最后发现是网卡驱动兼容性问题,这种问题不靠扫描根本抓不出来,只能靠玄学重启糊弄过去。

我自己习惯用python搭简单的扫描脚本,不是因为它多强大,而是因为可以乱加脏代码——比如记录失败时顺便把当前时间、扫描者ID塞进日志里,有次半夜排查问题,看到日志里一行“Failed at 3AM, scanned by ‘熬夜苦命人’”,居然有点哭笑不得的共鸣。

当然也有翻车的时候,曾经手滑把扫描间隔设成0秒,直接冲垮了一个边缘交换机,整个部门断网十分钟,同事幽幽地说:“你这心电图是除颤仪级别啊。”所以现在我会加个--random-wait参数,让扫描流量看起来更“像人”。

说实话,IP扫描技术本身没啥炫酷的,但怎么用它、怎么理解结果,全是脏兮兮的实战细节,它不会直接给你答案,而是像拼图一样,你得对着零散的响应时间、开放端口、MAC地址,慢慢拼出网络到底在哪犯了病,有时候还得靠猜,这IP昨天还在怎么今天没了?是不是被运维回收了?”——然后默默去群里问一嘴。

最后唠叨一句:扫描完了记得关工具,别让防火墙以为你在搞爆破,别问我是怎么知道的。

(完)

本文由才同于2025-10-05发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://pro.xlisi.cn/wenda/54212.html

![[箭头图标]为你的梦想导航,开启个人成长与辉煌旅程](http://pro.xlisi.cn/zb_users/upload/2025/10/20251007042137175978209780815.jpg)