精准定位并守护IP地址:详细步骤与安全策略深度指南

- 问答

- 2025-10-11 07:03:27

- 2

精准定位并守护IP地址:我的实战笔记与碎碎念

说实话,第一次有人跟我提“IP地址安全”的时候,我脑子里冒出的第一个念头是:这玩意儿不就是一串数字吗?能有多大事儿?直到有次我自己的一个小破站因为IP暴露被莫名其妙扫了几波流量,差点没崩掉,我才真正意识到——IP地址这玩意儿,就像你家的门牌号,看似普通,真要被人盯上,麻烦就大了。

所以今天聊这个,我不打算给你列一堆干巴巴的步骤(那种“第一步、第二步”的模板文我真的写腻了),而是结合我自己踩过的坑、试过的方法,还有那些半途而废的“啊这好像不行”的瞬间,跟你唠唠怎么既找准IP的位置,又把它守得稳当,可能有些地方我会跑题,或者突然想到另一个点,你别介意,咱们就当聊天。

先搞明白:IP地址到底是个啥定位角色?

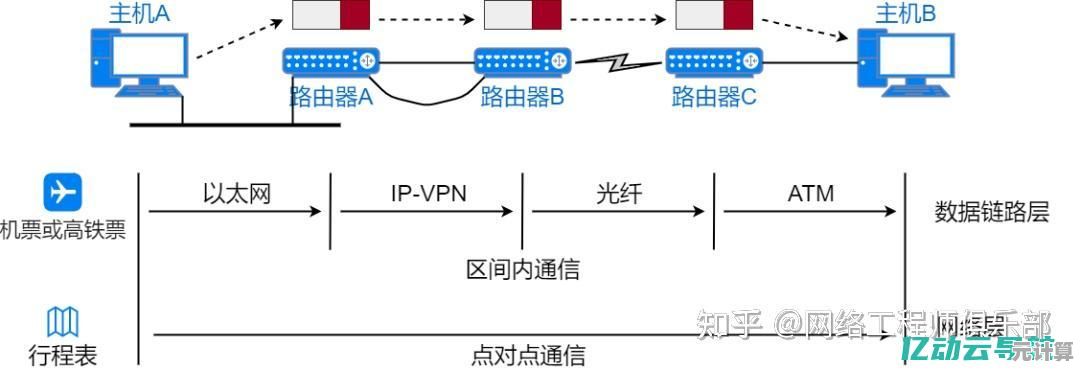

很多人一上来就急着“守护”,但连IP地址在网络世界里到底扮演什么角色都模模糊糊,我的理解是:IP地址是你的网络身份证,但它不是静态的——尤其是公网IP,它可能是你家的出口IP,也可能是你服务器的唯一标识,精准定位IP,不是为了人肉谁,而是为了知道“攻击可能从哪来”“我的服务到底暴露在哪儿”。

比如去年我帮朋友排查一个诡异的访问延迟问题,一开始以为是代码烂,结果用 traceroute 追了下IP路径,发现请求居然绕了半个地球——因为他的云服务商默认路由配置坑爹,这时候,精准定位IP路径就成了解决问题的钥匙。定位是防守的前提,别跳过这步。

怎么定位?别光靠ipconfig,那太初级了

-

本地IP排查:别信图形界面

Windows 里ipconfig或者 macOS 的ifconfig当然能用,但有时候它们显示的信息可能被虚拟网络工具干扰(比如我装过 Docker 后一堆虚拟网卡,直接看懵),后来我习惯用netstat -rn看路由表,再结合ping和tracert(Windows)或traceroute(Linux/macOS)往外探路,这些小工具组合起来,像拼图一样慢慢把网络拓扑拼出来。 -

公网IP定位:小心“你以为的”不是“真正的”

很多人直接搜“我的IP地址”就完事,但如果你用了代理、VPN或者运营商级NAT(比如很多家庭宽带根本没公网IP),结果可能误导你,我习惯用多个第三方服务交叉验证,比如同时打开ipinfo.io和whatismyipaddress.com,对比结果,有时候差异能帮你发现隐藏的代理设置——我就曾发现某个浏览器插件偷偷开了代理,差点把我排查方向带偏。 -

服务器IP隐藏:CloudFlare 是个例子

如果你的网站用了 CDN(CloudFlare),公网IP其实被藏起来了,这时候定位真实IP成了安全关键,我有次尝试用历史DNS记录扫描(通过securitytrails.com这类工具查旧解析记录),还真挖出一个没清理干净的A记录——吓得我赶紧通知对方修复,这招不算高级,但很多人会忽略。

守护IP:安全策略得“活”,别设完就忘

这部分我踩的坑最多,安全策略不是设个防火墙规则就高枕无忧的,它得跟着网络环境变。

-

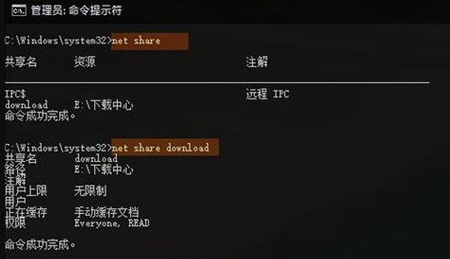

防火墙:别只会关端口

很多人一上来就iptables -A INPUT -p tcp --dport 22 -j DROP,但万一你把自己锁外面呢?我有次在服务器上封了SSH端口,结果忘了开备用端口,直接SSH断连,只能去控制台重置……后来我学乖了,先用--dry-run测试规则,或者设个定时解封的脚本(at命令),留条后路。

关键思路:防火墙规则要有“临时性”思维,比如针对暴破攻击,我会用fail2ban动态封IP,而不是永久关闭端口。 -

VPN与私有网络:零信任不是口号

我现在访问服务器绝对不走直接暴露IP,一律用WireGuard组网,但配置VPN时也有坑:比如有次我误把VPN子网段和本地网段设重了,结果路由冲突,折腾半天才发现,所以守护IP的核心是减少暴露面——能用内网通信就别扔公网,能用跳板机就别直连。

-

监控与日志:安全是个过程

我最初觉得日志这玩意儿又臭又长,直到有次发现服务器CPU半夜飙高,查日志才发现有个IP在疯狂爬接口,后来我写了段简陋的脚本,用awk实时分析nginx日志,发现异常访问模式就告警,虽然简陋,但比没有强。安全策略的真正难点在于坚持监控,很多人设完规则就懒得看了,其实攻击手法一直在变。

个人案例:那次我差点把公司测试IP泄露了

说个丢人的事:有回我在个人博客写技术文章,截图时没打码,背景里露出了内网测试环境的IP段,结果几天后监控显示有陌生IP尝试SSH连接——虽然没成功,但吓出我一身冷汗,从此我养成了截图必用马赛克、代码里用环境变量替代真实IP的习惯。细节决定成败,有时候安全漏洞就藏在这些“小事”里。

最后一点碎碎念:安全没有完美方案

我越来越觉得,IP守护这事儿,与其追求百分百安全,不如提高响应速度,比如设好自动封禁规则、定期审计开放端口(我用 nmap 自己扫自己)、备份关键配置,有时候半夜收到告警,爬起来边骂边改规则,也是常态。

对了,最近我在试一种“IP漂移”思路——通过脚本定时更换云服务器的公网IP(当然得配合DNS更新),让攻击者难以锁定目标,不过这招对服务稳定性有要求,我还在试错阶段……如果你有类似经验,欢迎交流,毕竟安全这条路,一个人摸索太容易走弯了。

IP地址的定位与守护,本质是一场动态博弈,别指望一劳永逸,保持警惕,保持学习,哪怕方法土一点,管用就行。

本文由道巧夏于2025-10-11发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://pro.xlisi.cn/wenda/60176.html