探索Linux系统root账户的核心意义与实际操作指南

- 问答

- 2025-09-23 15:57:23

- 2

Root账户:Linux系统的神之权杖与双刃剑

为什么root让人又爱又怕?

第一次接触Linux时,我被sudo和su搞得晕头转向——为什么不能像Windows那样直接“管理员模式”搞定一切?后来才明白,root账户不是“权限开关”,而是“系统生杀大权”。

有一次,我在服务器上手滑敲了rm -rf /(别学我),幸亏加了--no-preserve-root才没酿成大祸,但那一刻,我真正理解了root的恐怖:它不问你“确定吗?”,而是直接执行,像一把没有鞘的刀。

Root的本质:超越用户的“系统化身”

Root的UID是0,这意味着它不受普通权限约束,但它的核心意义其实是责任而非权力:

- 文件系统的上帝模式:可以修改

/etc/passwd删掉所有用户(真干过,测试环境,别慌)。 - 硬件直接操控:比如用

dd把磁盘写成砖头(别问我怎么知道的)。 - 内核级操作:加载恶意模块?root一句话的事。

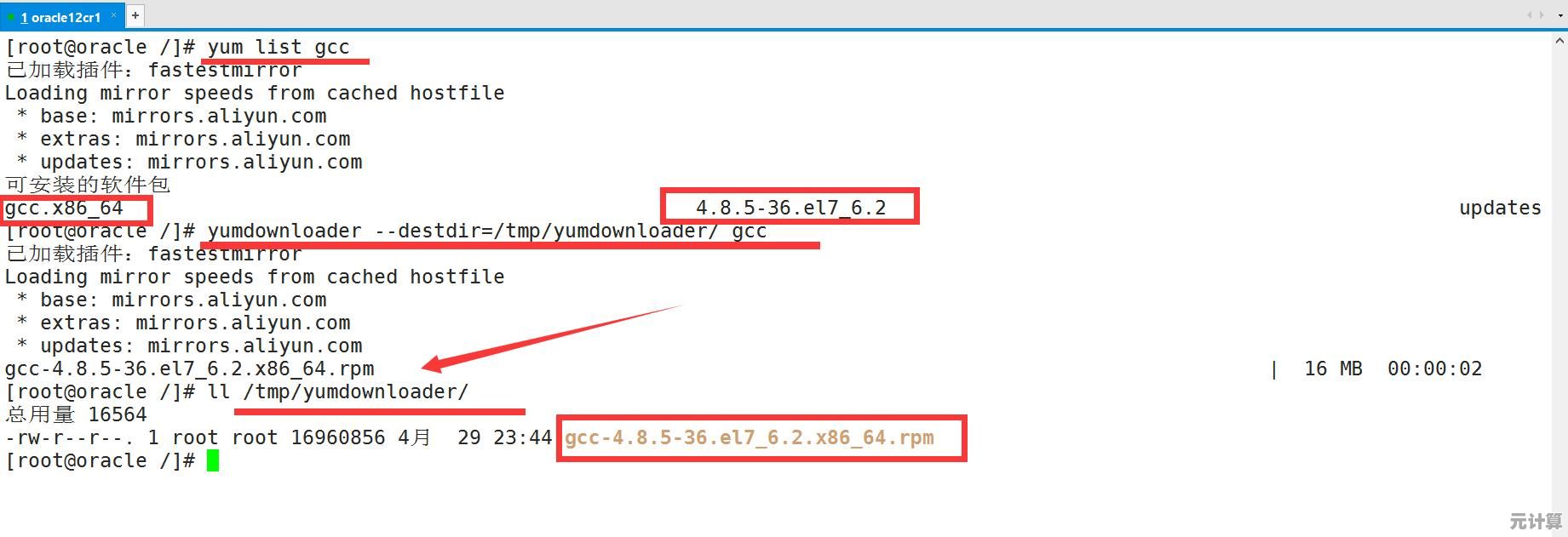

但现实中,多数人用root只为了装软件或改配置——这就像用核弹开啤酒瓶。

实操:如何安全地“扮演上帝”?

(1)能不用root就别用

- sudo的哲学:临时提权比长期裸奔安全,比如

sudo apt update而不是su -后瞎搞。 - 限制root登录:在

/etc/ssh/sshd_config里加一句PermitRootLogin no,能防住80%的暴力破解。

(2)日志是你的救命稻草

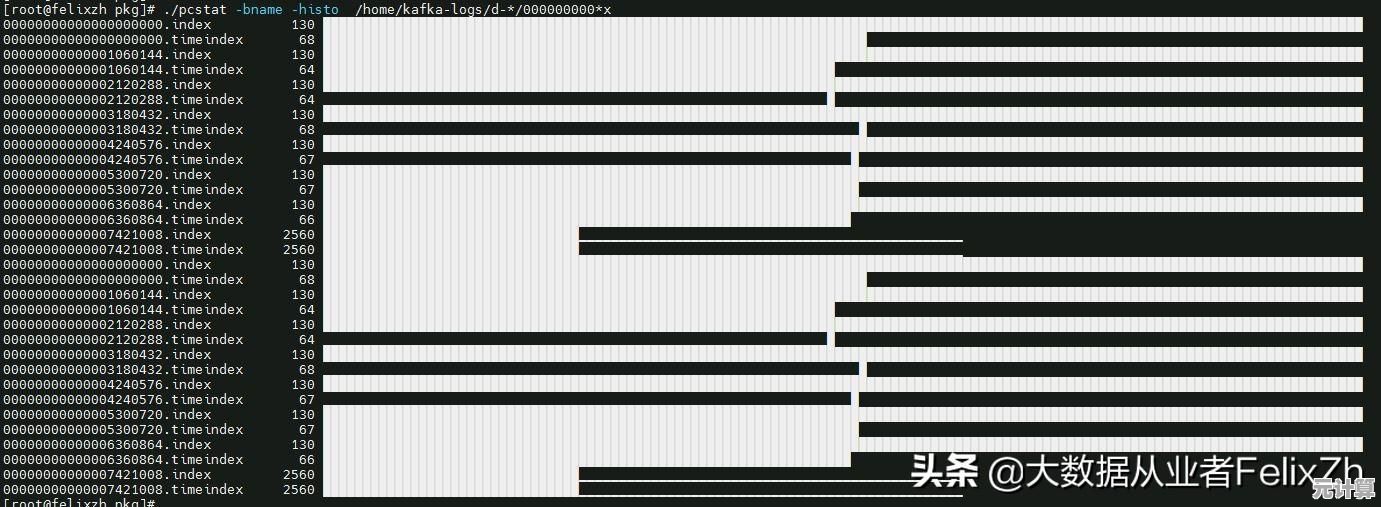

- 用

journalctl -u ssh看谁试图su到root。 - 一次我发现自己服务器有陌生IP尝试root登录,立刻加了fail2ban——安全就是 paranoid(被迫害妄想)一点没错。

(3)权限下放的艺术

- 组权限:把需要特权操作的普通用户加入

wheel或sudo组。 - 能力机制(Capabilities):比如给

/bin/ping赋予CAP_NET_RAW,而不是让它setuid root。

那些年,我犯过的root错误

- 案例1:

chmod -R 777 /——为了让一个破脚本运行,结果整个系统权限崩了,只能重装。 - 案例2:在

/etc里grep -r "password",不小心改了shadow文件,锁了自己出不去。 - 教训:root操作前,先问自己——“这命令如果错了,我能不能承受后果?”

终极思考:我们真的需要root吗?

现在的Linux发行版(比如Ubuntu)默认禁用root,用sudo代替,这像是一种“防呆设计”——但真正的老手反而会觉得束手束脚。

我的结论?root是工具,不是玩具,你可以用它拯救系统(比如fsck修复磁盘),也能一键毁灭,关键不在于“怎么用”,而在于“什么时候不用”。

(写完这篇,我得去检查一下自己的sudoers文件了……)

本文由邴合乐于2025-09-23发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://pro.xlisi.cn/wenda/36654.html