全面掌握root权限:系统权限管理核心解析与操作指南

- 问答

- 2025-10-03 10:09:24

- 3

全面掌握root权限:系统权限管理核心解析与操作指南

说实话,root权限这东西,听起来挺酷的,但真用起来,有时候就像手里捏着一把没鞘的刀——稍微一抖,可能就把自己划伤了,我刚开始接触Linux的时候,总觉得拿到root就无所不能,结果第一次rm -rf /(幸好加了保护参数,不然真翻车)差点把测试环境搞崩,所以今天聊这个,不想搞得太教科书,就是随便唠唠,带点我的踩坑经验和个人看法。

root到底是什么?——权限的“上帝模式”

root用户就是Linux/Unix系统中的超级管理员,UID为0,拥有对系统完全的读写和执行权限,说白了,你就是系统的神,可以改任何文件、关任何进程、装任何软件——但也意味着,你一个手滑就能让系统瞬间崩溃,比如有一次我为了省事,直接chmod -R 777 /etc,结果SSH密钥权限乱了,差点连服务器都登不上去,所以啊,root的魅力背后全是陷阱。

为什么不能总用root?——权限的最小化原则

很多人(包括我年轻的时候)喜欢直接root裸奔,觉得方便,但真正搞系统运维的都知道:权限应该按需分配,最小化使用,比如你用root去跑一个nginx服务,万一有漏洞,攻击者直接拿到root,整个机器就裸奔了,我之前用Docker的时候深有体会——有时候明明用普通用户加sudo就能做的事,偏有人非要在容器里跑root,结果一逃逸,全盘沦陷。

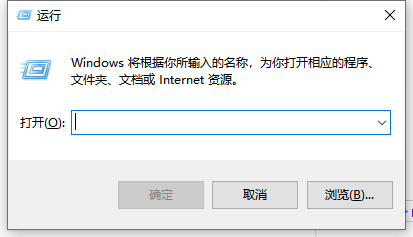

怎么合理使用root?——sudo与权限委派

推荐用sudo来临时提权,而不是直接登录root用户。

sudo systemctl restart nginx

这样命令会被记录在/var/log/auth.log里,审计起来也方便,还有,你可以通过visudo定制sudo规则,比如让某个用户只能重启特定服务,而不是给全部权限,我们团队之前就出过事儿:一个实习生误操作sudo rm -rf /var/log/*,日志全没了……所以现在我们都用精细化的sudo规则。

特殊权限设置:SUID、SGID和Sticky Bit

这几个玩意很容易被忽略,但真的很重要,比如passwd命令为什么普通用户能改自己的密码?因为它带了SUID位,临时拥有root权限,设置方式:

chmod u+s /usr/bin/passwd

但滥用SUID很危险——比如如果你不小心给vim加了SUID,任何用户都能用vim读所有文件,我之前做渗透测试时还真见过这种配置漏洞,直接拿到root shell。

容器与云环境下的root:别瞎搞!

现在大家都在用Docker、K8s,这里尤其要注意——很多人跑容器默认用root,其实特别不安全,最好在Dockerfile里加一句:

USER nobody

或者运行时指定非root用户,我就有一次在线上环境因为容器root权限过大,被挖矿程序钻了空子,排查了通宵……

最后一点个人唠叨

说实话,权限管理这东西,理论是一回事,实际又是另一回事,你看很多运维老手,有时候也会图省事sudo su - 一把梭,但真正翻车一次你就知道,谨慎点真不亏,我现在养成了习惯:能用普通用户操作的绝不用root,必须用root时先double-check命令,甚至开着脚本做快照备份。

root权限是利器,也是凶器,咱既要敢用,也要会用,更得慎用,毕竟——谁还没因为root权限翻过车呢?

本文由郭璐于2025-10-03发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://pro.xlisi.cn/wenda/50303.html