处理未受信任企业级应用开发者身份的实用指南

- 问答

- 2025-10-08 08:06:22

- 1

处理未受信任企业级应用开发者身份的实用指南

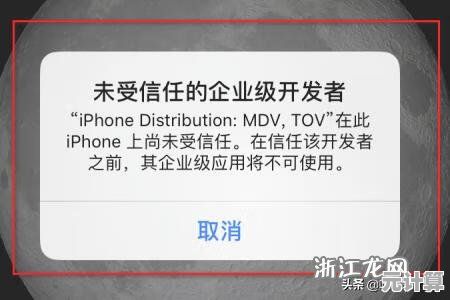

最近我一直在琢磨一个问题:企业里那些来路不明的应用到底该怎么管?🤔 尤其是那些由第三方开发者搞出来的工具,表面上说是能提升效率,但谁知道背后有没有埋雷啊!上次我们公司就差点中招——一个自称“智能报表生成”的应用,结果差点把整个财务数据库给扒了个底朝天。😰 所以今天就想跟大家唠唠,怎么在实际操作中对付这些“不请自来”的应用开发者。

先别急着点“同意”

每次看到新应用,大家第一反应是不是直接跳过用户协议?我以前也这样,直到吃了亏才长记性,现在我的原则是:宁可慢三拍,也不乱授权,比如最近行政部推的一个考勤APP,要求访问通讯录和位置权限——这关打卡什么事?🤨 后来一查,果然是个外包团队临时开发的,连加密协议都没做全,所以啊,遇到权限请求泛滥的应用,直接拉黑名单准没错。

开发者背景调查不能只靠HR

企业选应用时总爱说“已经背调过了”,但你真的信吗?我习惯自己动手扒一扒:比如查GitHub项目历史、看团队是否实名、甚至翻LinkedIn看开发者过往项目有没有黑历史🕵️,去年我们合作过一个CRM系统,对方吹得天花乱坠,结果我一搜发现主程去年才毕业,做过的唯一项目是校园外卖小程序…立马叫停!🚨 企业级应用可不是练手的地方啊。

沙箱环境必须玩真的

测试环境隔离说了这么多年,但很多公司还是摆样子,我们现在搞了个“数字隔离区”——所有新应用先在虚拟机里跑一个月,期间用脚本模拟各种极端操作:突然断网、疯狂点击、注入假数据…🖥️💥 真测出过离谱的:有个采购应用在连续点击下单按钮100次后,居然跳过审批直接生成订单!后来发现是开发者为了“优化用户体验”删掉了防重复提交校验…(这优化真要命)

代码审查不如看日志实在

让企业去审第三方代码?太难了!但日志可是藏不住秘密的,我有个骚操作:故意在测试时输错十次密码,然后追着开发者要认证日志——如果日志里明文记录密码,或者错误次数没触发锁定,直接一票否决🔐,有次对方支支吾吾三天拿不出日志,最后承认用了开源框架但没改默认配置…这种你敢用?

合同里埋雷点预警条款

法律条款总不能白写吧?我们现在合同里专门加了“安全响应速度条款”:比如24小时内必须修复高危漏洞,超时每天扣款2%,结果真有用!某个协作工具被爆漏洞后,对方本来想拖到下周更新,一看条款第二天就带着补丁上门了👨💻,果然还是得动真格的啊…

员工培训得来点“恐吓教学”

光讲理论没人听,我现在培训都直接放事故案例:比如某厂因为用了盗版库导致数据泄露,赔了千万还上热搜…然后现场演示如何用Wireshark抓取未加密应用的登录密码😵,吓得运维小哥当场就把手机里十几个来路不明的工具卸载了。

最后说句实在的:企业安全这事儿,有时候就得较真到“变态”的程度,毕竟那些看似好用的应用,背后可能是某个程序员在咖啡馆里撸代码搞出来的(没错我真遇到过!)☕…信任不是默认选项,而是要靠一道道防线挣来的,大家还有什么野路子?欢迎拍砖交流~

本文由盘自强于2025-10-08发表在笙亿网络策划,如有疑问,请联系我们。

本文链接:http://pro.xlisi.cn/wenda/57263.html